编者按:

ACM Conference on Computer and Communications Security (CCS) 是系统和网络安全领域的四大顶级学术会议(BIG4)之一,一般在每年的十月份举行,地点不定。今年的CCS(第23届)于10月24-28号日奥地利的首都维也纳举行。会议地点选在奥地利总统官邸所在的霍夫堡宫殿(Hofburg Palace) 。

CCS的主会是在10月25、26和27日三天。从831篇投稿中,录取了137篇论文,录取率为16.5%。 会议的第一天(24日)和最后一天(28日)分别是pre-workshops (7个)和post-workshops(6个),参会总人数超过1000人,大概是安全领域有史以来,规模最大的一次会议。

我们将陆续分享香港中文大学孙茗珅博士提供的参会总结和感想。孙博士的总结图文并茂,内容详细。既有对CCS相关论文的概述,也有自己的思考和评论。相信这一系列文章,会给读者带来身临其境的参会感受。

——万涛 华为加拿大

带你走进维也纳版的CCS2016(现场报告点评二)

Technical Session: Privacy

下午的 Privacy session 有四篇 paper,两篇是讲 permission 分析的,一篇讲视频隐私,另外一篇讲电话号码的问题。我挑有意思的重点讲一下,其他的就简单介绍一下思路。

SecuRank: Starving Permission-Hungry Apps Using Contextual Permission Analysis

sVincent Taylor (University of Oxford), Ivan Martinovic (University of Oxford)

现在市场上的应用相同功能的非常多,不同的应用使用的 permission 也不尽相同,SecuRank 可以推荐相似功能的,并且不会需要那么多 permission 的 app。这个系统提取应用的描述句子,用 NLP 的方法判断相似度,然后使用 permission prevalence metric 来定义稀有的可能是敏感的 permission。通过这两种方法,就可以给用户推荐相对安全,功能类似的App了。

Securing Recognizers for Rich Video Applications

Christopher Thompson (University of California, Berkeley), David Wagner (University of California, Berkeley)

这篇文章讨论的是如何保护视频隐私的问题。解决方法就是在视频送给应用的时候,加入一个预处理,只提供必要的信息,尽量减少其他不相关的信息泄漏。文章用 privacy budget 表示一个视频包含的信息量。下面这个例子就是处理后的视频,几乎无法分辨背景信息,但是能识别出来有个人在里面。

securing-recognizers

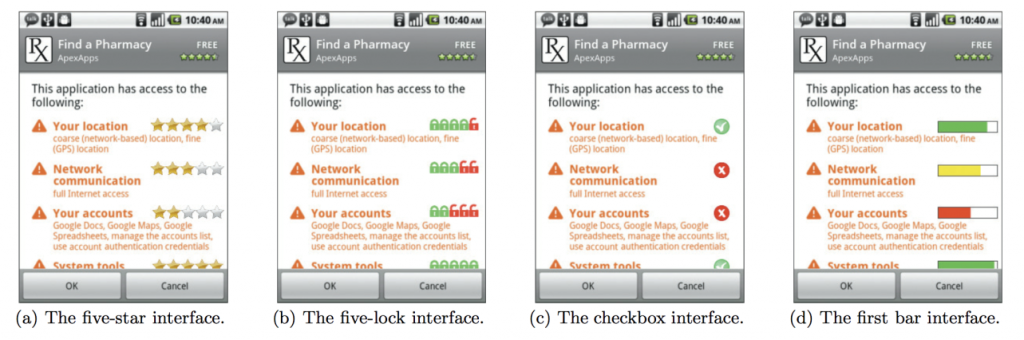

On a (Per)Mission: Building Privacy Into theAppMarketplace

Hannah Quay-De La Vallee (Brown University), Paige Selby (Brown University), Shriram Krishnamurthi (Brown University)

这篇文章研究了如何在应用市场中的显示App的 permission/privacy 情况,作者用 Amazon Mechanical Turk 测试不同用户对于不同形式的 privacy 级别显示的理解。比如说下面几个例子,不同的人看到的信息是不一样的。

on-a-permission

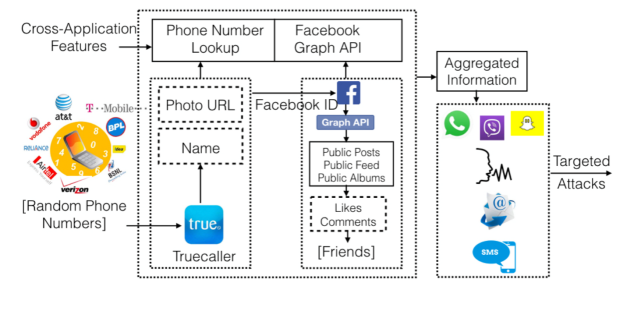

Exploiting Phone Numbers and Cross-Application Features in Targeted Mobile Attacks

Srishti Gupta (Indraprastha Institute of Information Technology, Delhi), Payas Gupta (School of Information Systems, Singapore Management University), Mustaque Ahamad (Georgia Institute of Technology & New York University Abu Dhabi), Ponnurangam Kumaraguru (IIITD)

这篇文章思路很简单,现在很多应用都会把手机号码当作登陆,或者用户的ID。作者随机生成手机号码,通过 Truecaller 和其他一些社交网络应用的数据,就可以发起有目标的攻击。简单来说更像是一个自动的“社工”框架,能快速的找到手机号对应的人。

exploiting-phone-numbers

Technical Session: Attacks and Defenses

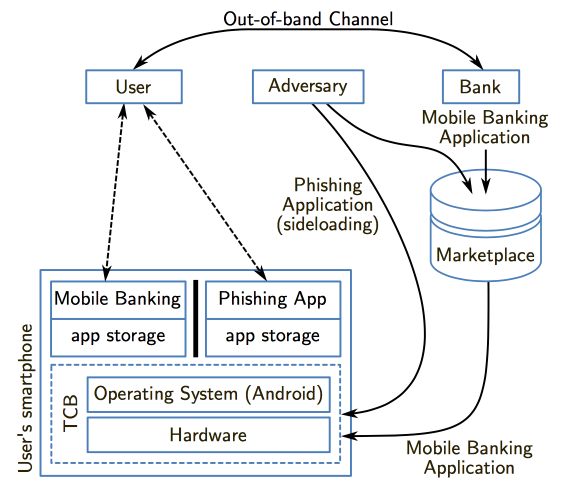

Hardened Setup of Personalized Security Indicators to Counter Phishing Attacks in Mobile Banking

Claudio Marforio (ETH Zurich), Ramya Masti (ETH Zurich), Claudio Soriente (Telefonica), Kari Kostiainen (ETH Zurich), Srdjan Capkun (ETH Zurich)

这篇 paper 讲的是如何用 personlized security indicator 来区分 phishingApp和官方的 app。这个 personlized seurity indicator 就是一个 PIN,银行通过邮寄的方式寄到用户手里面。想要避免 phising app,需要使用手机的另外一个 app: broker,输入 PIN 才能进入真正的官方银行 app。可能是之前没有人研究过这个流程,所以这篇文章又重新的设计了流程,并且 evaluate 了这种 protocol 的 performance。不知道市面上有银行在使用这种方式没有,但是实体的 key,U盾这种方式的认证现在还是挺常见的。不知道银行有没有这个动力,避免 phising malware 盗取用户信息。

hardened-setup

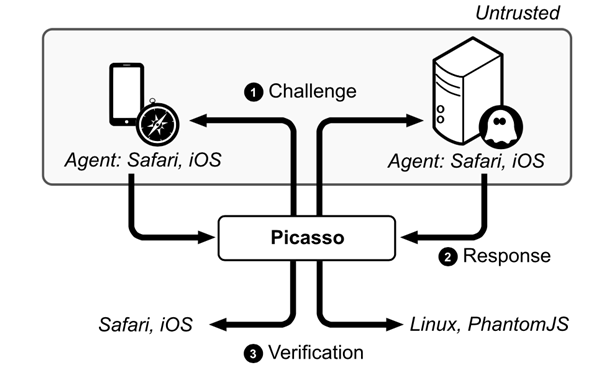

Picasso: Lightweight Device Class Fingerprinting for Web Clients

Elie Bursztein (Google), Artem Malyshev (Google), Tadek Pietraszek (Google), Kurt Thomas (Google)

Picasso 根据 HTML5 的 graphical API 在 canvase 上面生成图片,因为不同平台的浏览器会生成的不可预测的 noise,这些 noise 就可以用来区分浏览器。Picasso 的工作流程是这样的,首先服务器会发送一个 challenge 给客户端,也就是浏览器。浏览器会根据 challenge 渲染出相应的图片返回给服务器。最后,服务器根据图片的不同来判断是由那种浏览器生成的,区分出是 iOS 的 Safari 或是 Linux 上的 PhantomJS。

Picasso 可以应用在统计访问来源,识别爬虫,判断运行环境等方面。

picasso

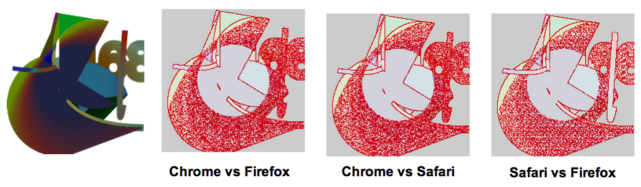

下面这个例子就是在不同浏览器下生成相同的图片,图片看起来是一样的,但是像素和像素对比一下就能发现不同:

picasso-2

Detecting Misuse of Google Cloud Messaging in Android Badware

Mansour Ahmadi (University of Cagliari), Battista Biggio (University of Cagliari), Steven Arzt (Technische Universitat Darmstadt), Davide Ariu (University of Cagliari), Giorgio Giacinto (University of Cagliari)

这篇文章提出了检测使用 GCM (Google Cloud Messaging) 服务的 Android Badware 的方法,简单来说就是使用静态检测的方法,发现 GCM 的 control flow,提取特征,然后使用 SVM, decision tree 的 classification 方法来做分类,从而检测出相似的调用。这篇文章思路和方法比较简单,我就不详细分析了。

[Short Paper] On the CCA (in)security of MTProto

Jakob Jakobsen (Aarhus University), Claudio Orlandi (Aarhus University)

本文分析了 Telegram 的加密方式,发现 Telegram 的 protocal MTProto 不是 IND-CCA (indistinguishability under chosen-ciphertext attack) secure。证明了在某些情况下可以把任意密文替换成替换为另外一个密文,使得他们解密后的原文是一样的。作者给的 take-away message 是:那些已经证明过的安全加密方法要比自己发明的 (home-brewed) 加密方法更安全。

[Short Paper] Breaking TETRA Location Privacy and Network Availability

Martin Pfeiffer (Secure Mobile Networking Lab, TU Darmstadt), Jan-Pascal Kwiotek (Secure Mobile Networking Lab, TU Darmstadt), Jiska Classen (Secure Mobile Networking Lab, TU Darmstadt), Robin Klose (Secure Mobile Networking Lab, TU Darmstadt), Matthias Hollick (Secure Mobile Networking Lab, TU Darmstadt)

这篇文章主要讲了欧洲使用的 TETRA (Terrestrial Trunked Radio) 通信协议。作者实现了一个 TETRA 攻击设备,用来 fuzz 和 jam 广泛使用的 TETRA 设备。

Other References

- ACM Library of Proceedings of the 6th Workshop on Security and Privacy in Smartphones and Mobile Devices: http://dl.acm.org/citation.cfm?id=2994459&picked=prox&CFID=859933739&CFTOKEN=37757414