编者按

2022年5月,由网络安全研究国际学术论坛(InForSec)汇编的《网络安全国际学术研究进展》一书正式出版。全书立足网络空间安全理论与实践前沿,主要介绍网络和系统安全领域华人学者在国际学术领域优秀的研究成果,内容覆盖创新研究方法及伦理问题、软件与系统安全、基于模糊测试的漏洞挖掘、网络安全和物联网安全等方向。全书汇总并邀请了近40篇近两年在网络安全国际顶级学术议上发表的论文(一作为华人),联系近百位作者对研究的内容及成果进行综述性的介绍。从即日起,我们将陆续分享《网络安全国际学术研究进展》的精彩内容。

本文论文原文“You Are What You Broadcast:Identification of Mobile and IoT Devices from (Public) WiFi”发表于USENIX Security 2020。

现今,无线设备和物联网设备已经被广泛应用于社会的各个领域中。越来越多的传统(有线)设备通过无线方式连入网络。根据思科的报告,全球公共WiFi热点数量将在5年内从1.24亿个(2017年)增长到5.49亿个(2022年)。与此同时,WiFi网络中由无线设备和物联网设备带来的安全风险也随之产生。

在此背景下,网络管理员需要识别联网设备的类型和型号,以便设置网络的访问规则、防火墙规则、检查是否存在已知漏洞或配置相应的入侵检测系统。同时,WiFi网络中的普通用户需要发现网络中的潜在恶意设备(如假冒网关或者隐藏的恶意摄像头),以保护自身的安全与隐私。然而,移动设备和物联网设备在加入WiFi网络时没有被强制报告自己的详细类别信息。而且,攻击者还可以轻松地通过伪造设备属性来假冒其他类别的设备或者隐藏设备类别。

本文旨在利用WiFi网络中设备发出的广播和多播数据包来识别设备类别和发现恶意设备。我们的主要贡献如下。

(1)提出了一种基于设备广播和多播流量的设备指纹构建技术,从这些不易加密且能同时被网关和普通用户接收到的设备广播和多播数据包中抽取设备内生特征。

(2)提出了一种用户设备分类和恶意设备检测的多视图广深学习算法模型MvWDL。该模型可以通过特征画像和特征视图间的不一致性,同时识别设备类别和发现可能的恶意设备。

(3)基于设备指纹和MvWDL模型,设计了一种设备识别机制overhearing on WiFi for device identification,即OWL。通过对大规模设备的识别实验、案例分析和攻击实验,从多个角度展示了OWL在设备类别识别与恶意设备识别上的能力。

本文论文原文“You Are What You Broadcast:Identification of Mobile and IoT Devices from (Public) WiFi”发表于USENIX Security 2020。

01 问题描述

本文中的设备识别包括两个方面:

■ 设备类别识别,识别设备的制造商、类型、型号;

■ 可疑设备识别,识别网络中的潜在恶意设备或者具有异常行为的设备。

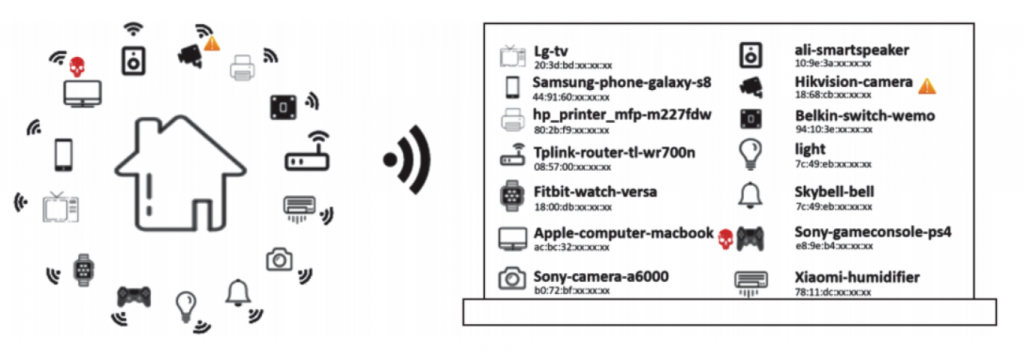

本文提出的设备识别技术可以部署在任意使用WiFi网络的场所的任意计算机上,例如在机场中使用WiFi网络的个人计算机或者使用咖啡店WiFi网络的个人计算机等。设备识别器采集WiFi网络中的广播与多播流量,对其进行处理后用于设备识别。设备识别器会标出识别出的设备的制造商、类型和型号。对于摄像头这类可能存在潜在危害的设备,识别器会在识别结果中重点提示。对于识别出的恶意设备,识别器会向用户预警。设备识别技术的应用场景如图1所示。

图1

在可疑设备检测任务中,本文采用一个简单的威胁模型:攻击者试图将(未经授权的)恶意设备连接到WiFi网络。这些恶意设备可能是如下两种情况。

(1) 它们不伪造自己的身份,所以它们是流量内容未经更改的真实设备,但是它们在网络中是被禁止的,例如隐藏的摄像头。

(2) 它们是试图隐藏真实身份的恶意设备,例如存在假接入点或DHCP服务器、伪造的物联网设备标识的设备。这类设备还包括在生产过程中就被伪造的设备。

02 设备流量采集、特征提取与样本集构建

本文采用完全被动的方式来采集WiFi网络中的设备流量数据,采集器不主动发送任何探测请求,也不使用嗅探模式获取流量。我们从3类网络上采集流量。

(1)完全开放的公共WiFi网络。

(2)带有登录界面的WiFi网络:用户设备可以直接连接WiFi热点,但需要在登录界面做进一步的操作后才能连接(流量采集时并不需要登录)。

(3)安全的封闭式WiFi网络,如公司内网。我们只在已授权的网络中采集数据,例如作者单位网络和向客户提供密码的零售商店等。

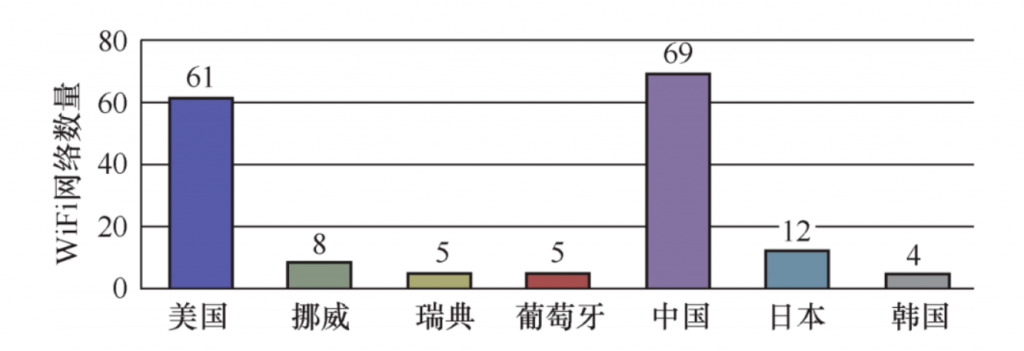

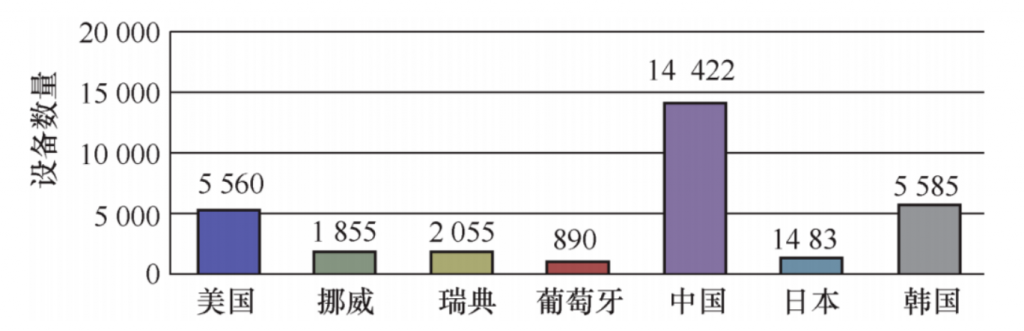

从2019年1月到2019年7月,我们从7个国家(中国、美国、葡萄牙、瑞典、挪威、日本和韩国)共176个WiFi网络中收集了31850个不同设备发出的广播与多播流量数据。图2和图3展示了数据采集的WiFi网络数量和设备数量的国家分布。

图2

图3

我们对采集到的数据进一步地统计分析,例如广播和多播协议数量、国家分布、设备分布等。具体细节请参见我们的论文。

由于采集到的设备数量巨大,本文设计了一种半自动化方法来构建训练样本集。在标注设备时,最细粒度标签包含设备的制造商、类型和型号,即{Manufacturer,Type,Model}。根据标签的可用性和可信度,本文将设备样本分为如下4组。

(1) 带有真实标签的设备样本(即设备类别已知),包含423个设备。

(2) 通过半自动化方法标注的设备样本,其中4064个设备被标注了全部3个标签;6519个设备被标注了制造商和类型标签;15895个设备只被标注了制造商标签。

(3) 仅带有辅助特征(通过SSDP流量获取的设备描述文件中的特征)的设备样本集,包含78个设备。

(4) 无标签设备样本集,包含4871个设备。

(本文选取了文章部分章节,更多精彩内容请阅读《网络安全国际学术研究进展》一书。)

作者简介

喻灵婧,博士,中国科学院信息工程研究所特别研究助理。她目前的研究方向包括物联网安全、网络安全、网络内容安全等,在USENIX Security、SACMAT、MASS、ICICS等会议上发表多篇论文,获得国家发明专利授权4项,已受理国家发明专利6项。她主持和参与了某安全中心科研项目多项;作为核心人员参与了国家重点研发计划项目、中科院先导项目等重大科研项目与工程项目的研究和开发。

罗勃,博士,现任美国堪萨斯大学电子工程和计算机科学系教授、信息科学研究院可信和安全系统研究中心主任。他于2001年获得中国科学技术大学电子信息工程本科学位,于2003年获得香港中文大学信息工程硕士学位,于2008年获得美国宾夕法尼亚州立大学信息科学与技术博士学位。他的科研工作主要着重于数据科学、隐私和安全,包括系统和信息安全、机器学习安全、硬件和IoT安全、隐私保护等。他在学术期刊和会议(包括IEEE S&P、ACM CCS、USENIX Security、ACM Multimedia、ACSAC、ESORICS、ACM CIKM、IEEE INFOCOM、IEEE TKDE、IEEE TIFS、IEEE TDSC等)发表论文90余篇。他曾获得堪萨斯大学工程学院2015年米勒专业发展奖和2016年度、2017年度、2021年度的米勒学者奖。他也是ACSAC 2017、ACSAC 2021、esorics2022最佳论文的合作作者。

马君,博士,现任中国科学院计算技术研究所副研究员。他于2015年取得中国科学院计算技术研究所博士学位。他曾为清华大学计算机系、电子系博士后,杜克大学访问学者,工业物联网startup联合创始人、董事长、总裁,中国石油东方地球物理公司数据科学家,阿里巴巴达摩院决策智能实验室算法专家、发表计算机体系结构CCF A 类文章5篇、专利28项,获阿里天池在内的4次国内外顶级产业AI算法竞赛冠军,具有丰富的工业智能、计算机体系结构与算法经验。

刘庆云,博士,现任中国科学院信息工程研究所正高级工程师、博士生导师,信息智能处理技术研究室(第二研究室)副主任、处理架构组组长,主要研究方向为信息内容安全和网络空间测绘,侧重网络安全系统体系架构、网络内容深度分析与检测理论与技术。作为主要负责人,他先后承担国家863计划重大项目、国家242信息安全计划项目,以及工信部、发改委等的多项国家级重大信息安全科研项目。他主持研发的多个系统在国家重要部门实际应用效果显著。他曾获国家科技进步二等奖1次,省部级科技进步一等奖1次、二等奖1次。近3年他发表论文20篇,申请专利12篇、软著6项,培养研究生10余名。

版权声明:本书由网络安全研究国际学术论坛(InForSec)汇编,人民邮电出版社出版,版权属于双方共有,并受法律保护。转载、摘编或利用其它方式使用本研究报告文字或者观点的,应注明来源。