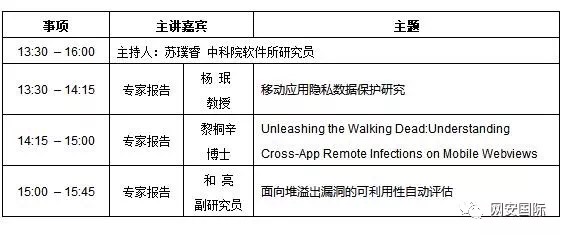

“软件智能分析”学术沙龙第四次活动将于2018年1月12日(星期五下午)1点半在中国科学院软件研究所5号楼334会议室举行。本次活动由中科院软件所软件智能分析协同创新团队和InForSec论坛共同举办,邀请到了复旦大学杨珉教授、北京大学黎桐辛博士和软件所协同创新团队成员和亮副研究员,三位学者将分别带来精彩报告。

主办:中国科学院软件研究所软件智能分析协同创新团队

InForSec网安国际学术论坛

时间:2018年1月12日(周五)下午1:30-4:30

地点:中国科学院软件研究所5号楼334会议室

会议日程

演讲嘉宾:杨珉 教授,复旦大学

报告题目:移动应用隐私数据保护研究

报告摘要:移动应用软件隐私泄露问题引起了学术界和工业界的广泛关注,报告将介绍移动计算模式下用户态隐私泄露检测所面临的核心挑战与研究实践,探讨基于海量应用软件分析技术的隐私泄露演化趋势和新型泄露模式。

嘉宾简介:杨珉,国家973项目首席科学家,复旦大学计算机学院教授,博士生导师。现任中国网络空间安全协会理事,及教育部重点实验室评估组专家、国家自科基金会评终审专家和国家网络安全重点研发计划会评专家等学术兼职。主研方向为网络安全,在国内较早开展移动安全问题研究,形成较大的社会和学术影响力。

演讲嘉宾:黎桐辛 博士研究生,北京大学

报告题目:Unleashing the Walking Dead:Understanding Cross-App Remote Infections on Mobile Webviews

报告摘要:跨应用URL调用作为一种增强用户体验的设计,已被报告可能会引入漏洞,导致权限提升。虽然已有一些保护措施,但通过URL调用应用的WebView却很少被研究。我们研究发现,这种跨WebView调用的设计实际上为跨应用远程感染打开了大门,允许攻击者的恶意代码在多个应用的WebView之间传播,获取对这些应用持久而隐蔽的控制,并发起一系列多应用协同攻击。我们称呼这种新的威胁为跨应用WebView感染(Cross-App WebView Infection)。特别地,我们发现远程攻击者可以利用多个受感染应用的能力,提升他在移动设备上的权限,或是实现一种具有高度欺骗性的远程钓鱼攻击。研究展示了攻击者可以利用模糊测试自动找到大量的攻击组件(WebView可以被另一个应用调用并加载指定网址),并且发现了7.4%的流行应用可以被作为攻击组件,包括Facebook、Twitter、Amazon等。最后,我们设计了一种OS层的缓解方案,在可疑跨应用跳转发生时提示用户。

嘉宾简介:黎桐辛是北京大学计算机科学技术研究所的博士研究生,导师为肖建国老师和韩心慧老师。他的研究兴趣包括移动平台上的程序分析与漏洞挖掘。他在多家著名公司的产品上发现过漏洞并受到致谢,包括Google、Facebook、Amazon、Microsoft、百度、腾讯、支付宝等。他在CCS上发表了两篇一作和一篇并列一作。

演讲嘉宾:和亮 副研究员,中科院软件所

报告题目:面向堆溢出漏洞的可利用性自动评估

报告摘要:堆溢出漏洞是目前可被用于远程代码执行、信息泄露等攻击的主要漏洞类型之一,随着模糊测试技术的发展,安全人员可以自动化发现大量的堆溢出漏洞,但由于现有系统的防护机制以及程序本身的复杂性,使得如何自动化评估这些堆溢出漏洞的严重性以及如何判定是否可以被利用是目前漏洞安全研究领域的难点问题之一。报告将从可利用性要素以及相关要素提取等方面介绍如何自动化评估堆溢出漏洞的可利用性。

嘉宾介绍:博士,中国科学院软件研究所副研究员,主要研究方向为网络与系统安全,主要关注程序动态分析、污点传播等技术以及软件漏洞的主动发现与可利用性评估问题。目前针对堆溢出漏洞的可利用性评估研究已在第32届IEEE/ACM ASE国际会议上发表。