作者:李振华 清华大学软件学院助理教授、博导

近年来全球移动电信产业蓬勃发展,运营商不断部署移动基站以提升服务性能。与此同时,也出现了大量非法的伪基站设备,通过使用极高信号强度、迫使周围的移动设备断开与合法基站的连接、从而连接到伪基站,趁机向用户发送垃圾或诈骗短信,并且往往使用权威号码(如10086、95588等)使用户放松警惕。据新闻媒体报道,2016年中国手机用户总共收到数十亿条伪基站短信,造成上百亿元的经济损失。

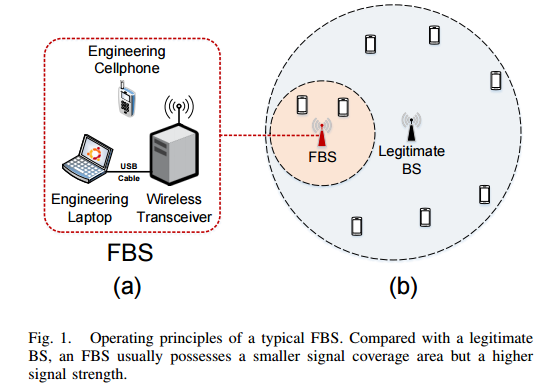

伪基站之所以成为可能,是利用了GSM(2G)移动蜂窝网络的协议“单向认证”漏洞——只要求基站认证用户,但不要求用户认证基站。一个伪基站(见图1)一般包含一个无线发送器,一台笔记本(用于控制发送器)和一部手机(用于搜索附近的合法基站,并获取其配置信息)。

为了发送垃圾或诈骗短信,伪基站一般执行以下步骤:

1. 用手机获取附近合法基站的配置信息,如基站ID和功率强度。

2. 通过控制笔记本,给伪基站的无线发送器配置不同的ID和更高的信号功率。

3. 附近用户的手机在检测到伪基站之后,由于其功率更高,并且ID不同(代表一个不同的位置码),从而很可能连接到伪基站。注:用户没有(也不会)验证伪基站。

4. 用户手机向伪基站发送位置更新请求。

5. 伪基站向用户手机发送身份请求,以获取其IMSI和IMEI(这两个均为手机特征码)。

6. 伪基站向用户手机发送垃圾或诈骗短信。

7. 伪基站中断和用户手机的连接。用户手机自动恢复到合法基站的连接。

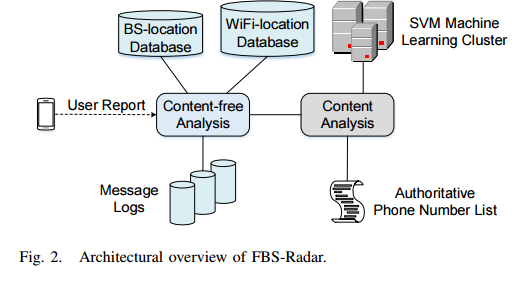

伪基站危害非常大,对用户的财产安全造成巨大危害,但一直以来没有很好的检测方法。在过去两年中,我们与百度手机卫士团队深度合作,将前端移动设备群智感知和后端云平台数据挖掘结合到一起,研发了高准确率高精度的伪基站识别与定位系统“伪基站雷达” (其架构见图2)。

“伪基站雷达” 系统自2014年8月上线以来,已累计为用户识别伪基站短信总数超过2.5亿条,平均每天为用户识别过滤出数百万条伪基站短信(识别准确率为99.95%),定位伪基站的误差控制在11米(中值)和149米(均值)范围,并且上述结果全部对公众实时开放(http://shoujiweishi.baidu.com/static/map/pseudo.html)。伪基站雷达系统还为公安部提供关键信息支持,辅助公安人员平均每月抓捕到伪基站犯罪人员数十名、收缴伪基站设备数十至数百台,相关论文发表在网络安全领域著名会议NDSS 2017。详细信息请参见原论文

https://www.internetsociety.org/sites/default/files/ndss2017_08-3_Li_paper.pdf

作者简介

李振华,清华大学软件学院助理教授、博导,研究领域为云计算、大数据及移动互联网,多项研究成果被工业互联网系统(如百度手机卫士、腾讯QQ旋风、360云盘)实际采用,受益用户过亿。发表论文3次登上重要期刊封面:IEEE云计算汇刊(国际云计算领域权威刊物)、中国计算机学会通讯(中国计算机学会旗舰刊物)、清华学报英文版(SCI索引刊物)。获得2015年中国人工智能学会优秀博士论文奖、2015年教育部自然科学奖一等奖、2009年中国大学出版社图书奖首届优秀学术著作一等奖、2016年全国高校云计算应用创新大赛二等奖。发表论文50余篇,其中权威学术会议(如NSDI、NDSS、IMC、Middleware、ACM-MM、VLDB、WWW、INFOCOM、ICDCS、IPDPS)及期刊(如TPDS、TCC、TMC、TOMM)论文20余篇,出版中英文专著各1部。主持国家自然科学基金1项、CCF-腾讯犀牛鸟科研和创意基金各1项。现任科技部863“中国云”重大专项课题“云计算应用服务开发环境关键技术及平台”的系统架构师,以及清华大学云计算教学实验平台(http://thucloud.com)的负责人。更多信息见个人主页http://www.greenorbs.org/people/lzh。